MySSL v1.17中,主要改动内容如下:

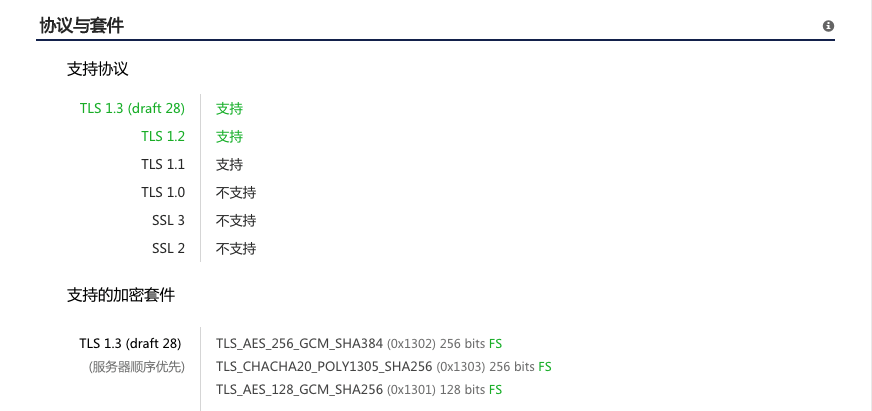

- 支持TLSv1.3(Draft28)检测;

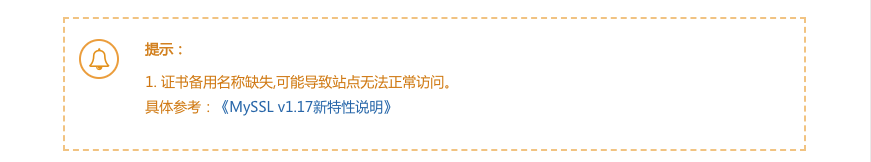

- 备用名称缺失提示;

- Expect-CT头部检测;

- XSS保护头部检测;

- Symantec旧平台签发的证书升级提示;

- 更优雅的工具箱展示;

- OCSP证书吊销信息查询;

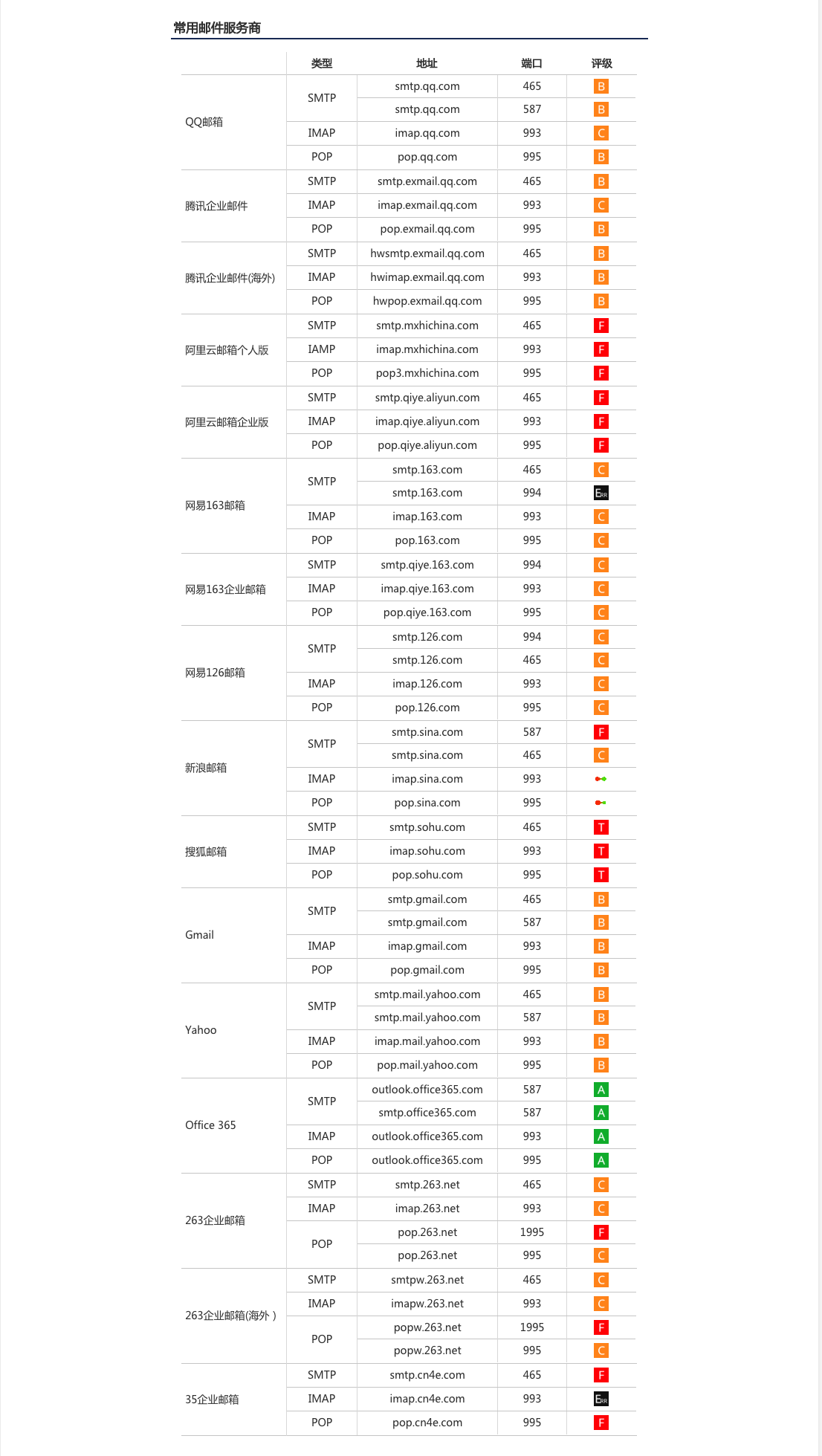

- 常见邮件服务器(SMTP/IMAP/POP3)评级检测。

部分特性如下图所示:

工具箱展示如下图所示:

OCSP证书吊销信息查询如下图所示:

常见邮件服务器(SMTP/IMAP/POP3)评级检测如下图所示:

接下来,我们带您深入了解一下,此次更新的几个新特性。

TLSv1.3(Draft28)

在v1.17版本中,我们支持了TLSv1.3(Draft 28)的检测,如下图所示。

备用名称缺失

备用名称缺失是指证书的备用名称(subjectAlternativeName)内不包含通用名称(commonName)。对于使用了该类证书的站点,当使用Chrome浏览器访问时会提示NET::ERR_CERT_COMMON_NAME_INVALID 错误,如下图所示:

在谷歌帮助手册中解释了导致被拒的原因。原来在Chrome 58及以上版本只会使用subjectAlternativeName扩展程序(而不是 commonName)来匹配域名和网站证书。也就是说,当在证书备用名称中匹配不到访问站点域名的情况下,Chrome浏览器会出现该错误提示。

此类证书,我们会在报告中给出如下图所示提示:

Expect-CT

期望CT(Expect-CT),该HTTP头部用来告诉浏览器期望证书透明度。期望CT头部允许站点选择报告或强制执行证书透明度要求,这可以防止站点证书错误被忽视的情况。 当站点启用期望CT头部时,浏览器会检查该站点使用的证书是否出现在公共CT日志中,这能有效的避免中间人攻击等HTTPS威胁,让站点更加安全。

部署

期望CT头部规则如下:

Expect-CT: report-uri="<uri>", enforce,max-age=<age>

在部署的时候有两种策略可供选择,一种是仅报告,一种是强制执行。

在仅报告策略中,浏览器在没有收到有效的CT信息情况下,会向report-uri设置的地址发送报告。对于该策略,您可以如下设置:

Expect-CT: max-age=0, report-uri="https://{$subdomain}.report-uri.com/r/d/ct/reportOnly"

该策略下,如果浏览器未收到有效的CT信息,不会终止连接,只会向您指定的URI发送报告。

而第二种策略可如下设置:

Expect-CT: enforce, max-age=30, report-uri="https://{$subdomain}.report-uri.com/r/d/ct/enforce"

这也就是告诉浏览器强制执行该期望CT策略并且缓存该状态30s。如果浏览器没有收到有效的CT信息,将会终止链接同时也会发送报告。在正确的配置好CT信息后,你可以将该时间设置的更长。

XSS保护

XSS保护(X-XSS-Protection),一个防止XSS攻击(跨站脚本攻击)的HTTP头部。部署后,当浏览器侦测到XSS攻击,会根据不同的策略做出相应的反应。

部署

XSS策略主要有四种:

- 0:

- 关闭XSS过滤功能;

- 1:

- 开启XSS过滤功能,如果检测到XSS攻击,浏览器会删除不安全部分;

- 1;mode=block :

- 开启XSS过滤功能,如果检测到XSS攻击的话,浏览器不会渲染网页;

- 1;report="report.exmaple.com" :

- 开启XSS过滤功能,如果检测到XSS攻击,浏览器将向指定URI报告。

您可以根据具体的安全需求设置该策略,部署实例如下:

X-XSS-Protection 1; mode=block;

以上就是本次更新的一些新特性,如果您有什么意见或建议请联系我们:support@myssl.com。